Вот и сам попался на порнографии, ощущения что отобрали любимое мороженное и лишили невинности одновременно 🙂 «Приложением Microsoft Security Essentials был зафиксирован неправомерный доступ к материалам порнографического содержания…» Схлопотал неопределяемый Winlock, зайдя на сайт и не успев ничего нажать… кроме кнопки выключения компьютера 🙂

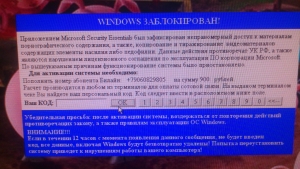

Windows заблокирован!

Приложением Microsoft Security Essentials был зафиксирован неправомерный доступ к материалам порнографического содержания, а так же, копирование и тиражирование видеоматериалов содержащих элементы насилия либо педофилии. Данные действия противоречат УК РФ, а также являются нарушением лицензионного соглашения по эксплуатации ПО корпорации Microsoft. По вышеуказанным причинам функционирование системы было приостановлено.

Для активации системы необходимо:

Пополнить номер абонента Билайн: +79060829805 на сумму 900 рублей.Расчет производится в любом из терминалов для оплаты сотовой связи. На выданном терминале чеке, Вы найдете ваш персональный код. Код следует ввести в расположенном ниже поле.

Убедительная просьба: после активации системы, воздержаться от повторения действий противоречащих закону, а также правил эксплуатации ОС Windows.

ВНИМАНИЕ!!!

Если в течении 12 часов с момента появления данного сообщения, не будет введен код, все данные, включая Windows будут безвозвратно удалены! Попытка переустановить систему приведет к нарушениям работы вашего компьютера!

Так как ESET NOD работал, то естественная реакция — мгновенно выключить питание компьютера и загрузиться в безопасном режиме. К счастью, этот троян не блокирует загрузку в safe mode.

Симптомы перед заражением — зашёл на сайт, компьютер призадумался и выдал ошибку на приложение Acrobat Reader с предложением дебага, хотя сам Акробат мне в тот момент был не нужен. После чего секунд через 15 выскочил вышеуказанный баннер с предложением оплатить 900 рублей. Инфляция, однако, MBRlock ранее требовал «всего» 600 рублей за аналогичное «правонарушение».

Этому «зверю» DrWeb присвоил номер Trojan.Winlock.6234. Способ заражения приблизительно следующий: на сайт интегрирован элемент с pdf-документом, который через какую-то уязвимость в браузере или Акробате выполняет jar-файл, устанавливающий троян в систему. Браузер был последняя Opera 12.01, а вот Акробат старенький.

Лечение компьютера от Trojan.Winlock

- Перезагрузиться в безопасном режиме с поддержкой командной строки

- Запустить файловый менеджер (предпочитаю Far Manager, но сойдёт и привычный рабочий стол Explorer)

- Удаляем все exe-файлы из каталога «C:\Documents and Settings\<имя_вашего_пользователя>\ (для Windows XP) или «C:\Users\<имя_вашего_пользователя>\ (для Vista / Windows 7)

- Для Windows 7, возможно, ещё надо подчистить каталог «C:\Users\<имя_вашего_пользователя>\AppData\Roaming\

- Очистить реестр от загрузочных записей вируса. Смотрите ветки реестра «HKCU\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell», «HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run», «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run» на наличие подозрительных записей

После перезагрузки прогоняем полную проверку компьютера антивирусом (со свежими базами) на предмет наличия «неучтённых» посетителей.

Как отличить.

Trojan.MBRlock — появляется ВМЕСТО ЗАГРУЗКИ операционной системы, практически сразу после включения компьютера.

Trojan.Winlock — появляется после загрузки операционной системы ВМЕСТО РАБОЧЕГО СТОЛА.

Адрес этой страницы http://vorchun.ru/kompyutery/web/trojan-windows-zablokirovan-ili-ocherednoj-trojan-winlock/

Дополнения по данному трояну.

1. Не верю в такие совпадения. Часов через шесть после заражения был модифицирован один из моих сайтов. Хакерской атакой это назвать трудно, т.к. «молча» зашли через ftp без подбора паролей и навтыкали переходов на биржу ссылок. Похоже что троян кроме вымогания денег ещё и сохранённые пароли крадёт.

2. На тему автозагрузки трояна DrWeb добавил описание в вирусную библиотеку

Что-то на этой неделе мне везёт как утопленнику. Вручную «шерстил» каталоги на наличие подозрительных файлов и откопал ещё одного неопределяемого «зверя»:

И, судя по всему, это он «скоммуниздил» пароль от ftp.

Огромное спасибо за статью,быстро вычистил комп у родственников, самое интересное что в случае с блокерами все антивирусы «дырки»

Помогите пожалуйста! Я недавно купил комп и у меня вышел вирус троян пишет за какие то то нарушения там педофилия и т.д. Мне тут подсказали ну чтобы решить проблему запустить комп в безопасном режиме с поддержкой ……. Там выходит какоето окно черное и туда надо что то писать а я не знаю пожалуйста подскажите

Самый простой способ — переставить дату в БИОСе

Забыл в эту статью перепостить комментарий: перед Новым Годом попались два зараженных WinLock’ом компьютера, которые не лечились изменением даты в БИОС.

Поэтому, если смена даты вам не помогла, то используйте приведенный в статье алгоритм.

Делюсь своим опытом!

Сам лично друзям вылечил недуг баннер «Windows заблокирован»!!!

В диспетчере задач висит приложение LokoMoTO это Trojan.Winlock.6999 или 6613 (Исполняемый файл вредоносного ПО имеет имя xxx_video.scr, MVbCn7d.exe, MXROH_U_MF.EXE, YWR4ATG.EXE)

Кодов разблокировки не существует

Быстро исправляем проблему самостоятельно, в два шага,

грузимся в «безопасный режим с поддержкой коммандной строки» и выполняем:

1. команда cleanmgr

2. команда rstrui